NO ME HAGO EN NINGUN CASO RESPONSABLE NI YO NI LA WEB DE SU MAL USO, LO PONGO PARA QUE COMPRUEBEN SU PROPIA SEGURIDAD NO LA DE OTROS.

En internet es muy común pillar tutoriales para asegurar nuestra red

WIFI con una contraseña WEP, ya que este tipo de cifrado sigue siendo

más utilizado por el usuario de casa.

Tomaremos esta constante del usuario de casa para demostrar de forma sencilla como

crackear o hackear una red

WIFI y mostrar exactamente que tan inseguro de ese cifrado, al descifrar la contraseña de la red

WIFI WEP en menos de 5 minutos.

NOTA: Este artículo es con fines

educativos, para mejorar nuestra configuración del router. Recuerden que

ingresar a una red inalámbrica que no nos pertenece es un delito.

Requisitos para Hackear una Red WIFI (WEP)

Necesitamos un DVD booteable de Backtrack5, Backtrack5 de linux viene con todas las herramientas y servicios que necesitamos.

Una tarjeta de red inalámbrica capaz de entrar a modo monitor. La

mejor manera de saber si nuestra tarjeta de red es compatible es

probando en una máquina virtual, puedes usar un adaptador USB Wireless.

La red WIFI WEP tiene que estar activa (La red a la cual le realizaremos el Hack).

Ejecutar Backtrack para Hackear una Red WIFI (WEP)

Una vez grabado el liveCD de Backtrack, arrancamos el equipo desde él. En nuestra pantalla veremos algo así:

Presionamos Enter para iniciar el menú de arranque de

Backtrack y seleccionamos la primera opción.

Podemos arrancar también desde la línea de comandos de

Linux. Para ello tenemos que escribir

startx para cargar la interfaz gráfica (Esto no es necesario, pero te podría parecer más cómodo).

Una vez que hemos booteado en la interfaz gráfica, abrimos el terminal para poder empezar. Encuentra el ícono

>_ en la parte superior de la pantalla (Si no puedes acceder al ícono, ingresa a

Applications > Accessories > Terminal.). Y si, vamos a utilizar la línea de comandos, pero no te preocupes que simplemente vas seguir todo lo que aquí te indicamos.

Configurar la tarjeta de red inalámbrica para Hackear una Red WIFI (WEP)

Configurar la tarjeta de red inalámbrica para Hackear una Red WIFI (WEP)

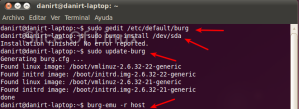

En la línea de comandos, escribimos lo siguiente:

iwconfig

Presionamos Enter. Esto nos mostrará una lista con todas las

interfaces de red que tengamos instaladas en nuestra computadora.

Estamos buscando una

wlan0, ath0 o wifi0, lo que significa que ha encontrado una tarjeta de red inalámbrica.

A continuación, vamos a tratar de poner la tarjeta en “

modo monitor“;

es decir, que en lugar de tratar de unirse a una red única e ignorar

todas las demás redes, va a grabar todo lo que le indiquemos –

literalmente grabará todo lo que sea posible. Escribimos:

airmon-ng start wlan0

Si todo va bien, debería aparecer algo como “

monitor mode enabled on mon0“. Esto significa que se las arregló para pasar con éxito el dispositivo a “

modo monitor“.

Buscar redes inalámbricas (WIFI) con BackTrack para Hackear una Red WIFI (WEP)

Buscar redes inalámbricas (WIFI) con BackTrack para Hackear una Red WIFI (WEP)

Ahora, vamos a escanear las ondas de radio para averiguar algo más de

información sobre nuestras redes WIFI. Escribimos lo siguiente:

airodump-ng mon0

Este comando nos va a mostrar una pantalla llena de información sobre

todas las redes inalámbricas individuales y todos los clientes

conectados a ellas.

Ahora vamos a ubicar nuestra red wifi de la lista y copiamos el número

hexadecimal de la columna denominada BSSID (esta es en realidad la

dirección MAC del router). En este caso, la red se llama “

wep-network”

y podemos ver en la columna de seguridad (ENC) que esta protegida con

WEP. El siguiente paso es enfocarnos en la tarjeta wifi para escuchar

sólo los paquetes relacionados con la red inalámbrica a la que queremos

acceder y bloquearlo en el canal correcto (Para esto nos fijamos en la

columna CH), por defecto, estamos escaneando todos los canales, por lo

que estamos viendo un pequeño porcentaje del tráfico que nos interesa.

Podemos bloquearlo copiando primero el BSSID y presionando las teclas

CTRL+C para finalizar la ejecución del comando actual, y luego escribimos esto:

airodump-ng -c <channel> -w <output filename=""> - -bssid

<bssid including="" :'s="">

mon0</bssid></output></channel>

Por ejemplo, para la red con

BSSID 22:22:22:22:22:22 en el canal

11, lo guardamos en un archivo llamado crackme. Escribimos esto:

airodump-ng -c 11 -w crackme - -bssid 22:22:22:22:22:22 mon0

Cuando hayamos terminado esto, la misma pantalla aparecerá de nuevo;

pero esta vez, estaremos grabando los paquetes de datos en un archivo,

limitado sólo a la red seleccionada (por lo que no veremos a los

clientes que no estén relacionados).

Rastrear los paquetes de datos para Hackear una Red WIFI (WEP)

Rastrear los paquetes de datos para Hackear una Red WIFI (WEP)

Hay dos cosas que demos tomar nota aquí. En primer lugar, la mitad

inferior de la pantalla muestra los clientes conectados. Aquí

necesitamos tener al menos a una persona conectada a la red para que

esto funcione. En segundo lugar, está la columna con la etiqueta #Data

en la parte superior centro. Esta es la cantidad de paquetes de datos

útiles que hemos capturado hasta el momento. Con un poco de suerte, irán

aumentando (aunque lentamente). Ahora tenemos alrededor de

5000 – 25000,

para poder romper la clave. No te preocupes si incrementan muy

lentamente; el siguiente comando forzará la inyección de un montón de

paquetes de datos hasta que tengamos suficientes.

Ahora, vamos a abrir una nueva terminal, presionando

SHIFT-CTRL-T

y escribimos el siguiente comando, sustituyendo los datos de los

parámetros según sea tu caso. La dirección de la estación del cliente se

muestra en la pestaña

airodump, en la parte central inferior donde dice

STATION. La copiamos y pegamos en el lugar apropiado del comando:

aireplay-ng --arpreplay -b <bssid> -h <client STATION address>

Por ejemplo:

aireplay-ng –arpreplay -b 22:22:22:22:22:22 -h 33:33:33:33:33:33 mon0

Después de mas o menos un minuto, deberíamos de ver que el número de paquetes de datos reportados en la ventana de

airodump se va incrementando drásticamente, dependiendo de lo bien que este nuestra conexión a la red.

Crackear los paquetes de datos para Hackear una Red WIFI (WEP)

Crackear los paquetes de datos para Hackear una Red WIFI (WEP)

Una vez que el número de paquetes coleccionados alcanzó los

5000, ya estamos listos para empezar a crackear estos paquetes. Abrimos una nueva consola y escribimos:

aircrack-ng -z -b <bssid> <output filename="" from="" earlier="">*.cap</output></bssid>

El nombre del archivo de salida es el que especificamos antes, cuando redujimos el

airodump a una red en particular. En el ejemplo, hemos utilizado el nombre “

crackme“. También, no debes olvidar de añadir un “

*.cap” al final del nombre elegido. En mi caso, podría ser:

aircrack-ng -z -b 22:22:22:22:22:22 crackme*.cap

Si ya contamos con los paquetes suficientes, la pantalla nos mostrará la

clave en cuestión de segundos. Si no, vamos a tener que esperar hasta

que hayan otros

5000 paquetes para volver a intentarlo.

Ahora, solo debemos esperar. En este caso, la contraseña se encontró de

forma casi instantánea, con un

35000 paquetes, el proceso completo duró cerca de 3 minutos.

Si nos devuelve la contraseña sólo en formato hexadecimal, al igual que

34:f2:a3:d4:e4; sólo debemos tomar nota y escribirlo como una cadena de números y letras. En este caso sería:

34f2a3d4e4. Pero, la mayoría de las veces también aparecerá en formato

ASCII. Eso es todo, así de fácil es hackear una red “

WEP-segura“.